Nino Isakovic과 Chuong Dong은 "LummaC2: Obfuscation Through Indirect Control Flow"라는 제목의 블로그 게시물을 게시했습니다. 이 블로그 게시물에서는 최근 LummaC2(LUMMAC.V2) 스틸러 샘플에서 사용된 제어 흐름 난독화 기술 분석에 대해 자세히 설명합니다.

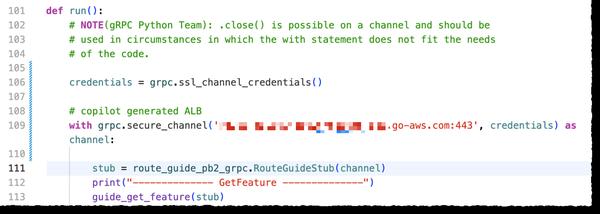

이전 버전에서 사용된 기존 제어 흐름 평면화 기술 외에도 이 맬웨어는 이제 맬웨어 실행을 조작하기 위해 사용자 지정 제어 흐름 간접 참조를 활용합니다. 이 기술은 IDA Pro 및 Ghidra를 포함한 모든 이진 분석 도구를 무력화하여 실행 아티팩트를 캡처하고 탐지를 생성하도록 설계된 리버스 엔지니어링 프로세스와 자동화 도구링을 크게 방해합니다. Google 및 Mandiant 보안 팀에 인사이트를 제공하기 위해 작성자는 기호적 역방향 슬라이싱을 통해 이 보호 계층을 제거하는 자동화된 방법을 개발했습니다. 복구된 제어 흐름을 활용하여 모든 정적 이진 분석 플랫폼에서 쉽게 사용할 수 있는 형식으로 샘플을 다시 빌드하고 난독 처리를 제거할 수 있습니다.

이 보호 계층을 제거하기 위해 기호적 역방향 슬라이싱을 사용하는 것이 특히 흥미로웠습니다. 이 접근 방식은 제어 흐름 난독화 기술의 효과를 완화하는 데 매우 효과적일 수 있습니다. 이 연구는 리버스 엔지니어링 기능을 강화하려는 맬웨어 분석가에게 매우 유용할 것이라고 생각합니다.